Affinché le strategie di sicurezza adottate in una rete possano considerarsi valide, è necessario tener traccia di tutti quegli eventi riconducibili a tentativi di intrusione, per poter verificare quali sistemi e quali dati sono stati compromessi. In questo modo è possibile limitare i danni conseguenti ad un intrusione (infatti un attacco è spesso preceduto da diverse intrusioni, necessarie per la cattura di informazioni). Inoltre, la registrazione di tutti questi eventi consente di rispondere ad eventuali requisiti di legge.

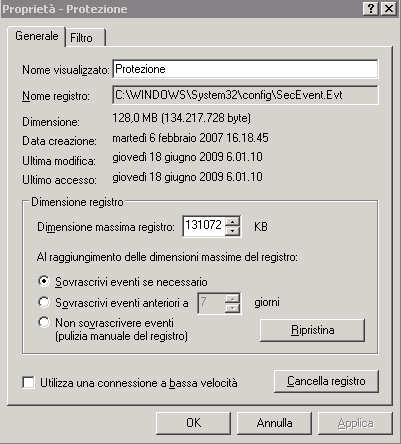

Tutti gli eventi di sicurezza del sistema operativo sono registrati nel registro di Protezione del Visualizzatore Eventi (Event Viewer Security log). Il registro degli eventi di Protezione è memorizzato di default nella cartella %systemroot%\system32\config\ in un file chiamato SecEvent.evt. Per ogni Registro Eventi, si possono determinare la dimensione massima del file del registro e la politica di sovrascrittura, come mostrato nell’immagine qui sotto.

Il consiglio è che la dimensione complessiva di tutti i file di registro non superi i 300Mb.

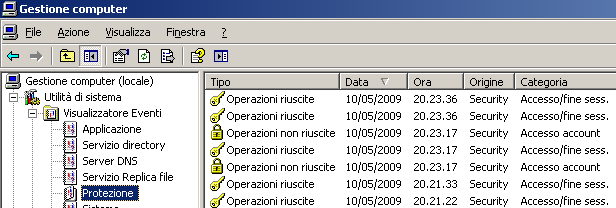

Nel registro di Protezione il sistema può registrare informazioni riguardanti tentativi di accesso validi e non validi ed eventi relativi a creazione, apertura o eliminazione di file o altri oggetti. In pratica, gli eventi di auditing possono essere divisi in due categorie:

-

Operazioni riuscite (Success Events): indicano operazioni completate con successo dal sistema operativo. Sono difficili da interpretare, poiché la gran parte di questo tipo di eventi indica una normale attività.

-

Operazioni non riuscite (Failure Events): indicano tentativi di operazioni non riusciti, molto utili per tenere traccia di tentati attacchi, o comunque di operazioni eseguite da chi non ne aveva l'autorizzazione

In ogni voce di controllo del registro di protezione sono incluse le seguenti informazioni:

- L'azione eseguita.

- L'utente che ha eseguito l'azione.

- La riuscita o meno dell'evento e l'ora in cui si è verificato tale evento.

Configurare i criteri di Auditing

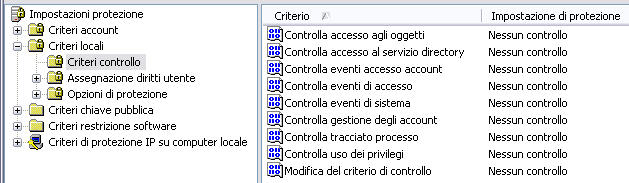

Il criterio di auditing può essere configurato per un singolo server, per tutti i controller di dominio o per l’intero dominio. Nel primo caso la console di gestione è raggiungibile da Pannello di Controllo, Strumenti di Amministrazione, Criteri di Protezione Locali, Criteri Locali, Criteri di Controllo. Negli altri due casi è preferibile l’utilizzo dei Criteri di Gruppo (Group Policy), con i quali è possibile operare per l’intera unità organizzativa dei controller di dominio o per l’intero dominio. I passi da seguire sono i seguenti:

andare su Start, Programmi, Strumenti di amministrazione e selezionare

- Criteri di protezione Dominio per l’auditing esteso a tutto il dominio

- Criteri di protezione Controller di Dominio per l’auditing esteso ai soli controller di dominio

oppure

tramite la Group Policy del dominio o la Group Policy dell'unità organizzativa dei controller di dominio, espandere Configurazione computer e fare doppio clic su Impostazioni di Windows, su Impostazioni di protezione, su Criteri locali e infine su Criteri di controllo.

-

Nel riquadro destro fare clic con il pulsante destro sulla voce relativa al criterio di controllo desiderato, e selezionare la voce Proprietà.

-

Selezionare una o entrambe le caselle di controllo (Operazioni riuscite, Operazioni non riuscite).

I criteri di controllo monitorabili sono:

-

Controlla accesso agli oggetti (Object Access) – permette di controllare gli eventi generati da un utente quando accede a un oggetto (ad esempio un file, una cartella, una chiave del Registro di sistema, una stampante e così via) dotato di un proprio elenco di controllo di accesso di sistema (SACL).

-

Controlla accesso al servizio directory (Directory Service Access) – permette di tenere traccia degli accessi ad Active Directory.

-

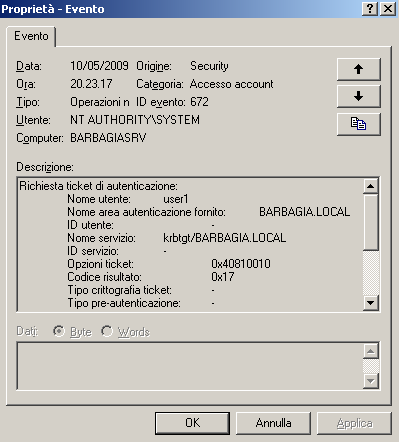

Controlla eventi accesso account (Account Logon Events) – consente di tenere traccia degli eventi relativi all’accesso ed alla disconnessione degli utenti nel dominio. Quando un utente locale viene autenticato da un computer locale, viene generato un evento di accesso, registrato nel registro di protezione del computer stesso. Se invece un utente tenta di accedere al dominio utilizzando un account utente di dominio, viene registrato un evento di tipo Accesso Account (Account Logon) nel controller di dominio , non nel computer in cui è stato effettuato il tentativo di accesso. Questo comportamento è dovuto al fatto che l'autenticazione viene effettuata dal controller di dominio. L’auditing delle Operazioni Fallite (Failure Events) può essere importante nel riconoscere attacchi. Ad esempio, centinaia o migliaia di accessi falliti all’interno di un breve intervallo di tempo potrebbero indicare un attacco di forza bruta sulla password di un account utente.

-

Controlla eventi di accesso (Logon Events) - Questa impostazione di protezione specifica se controllare o meno ogni singolo evento di accesso o disconnessione degli utenti ai sistemi. Ci si può facilmente confondere tra Eventi di accesso ed Eventi di accesso account: la differenza è che nel primo caso gli eventi sono generati nella macchina in cui viene utilizzato l'account, nel secondo caso sono generati nella macchina che autentica l'account. Ad esempio, se sono attivate sia la categoria Controlla eventi accesso account che la categoria Controlla eventi di accesso, per gli accessi che utilizzano un account di dominio verrà generato sia un evento di accesso account sul controller di dominio, sia un evento di accesso o di fine sessione sul PC.

-

Controlla eventi di sistema (System Events) – permette il controllo della chiusura o del riavvio del sistema.

-

Controlla gestione degli account (Account Management) – permette di tenere traccia della gestione degli account mediante Utenti e Computer di Active Directory (Active Directory Users and Computers). Se si specifica il controllo dell'esito positivo, verrà generata una voce di controllo ogni volta che un evento di gestione degli account riesce. Se si specifica il controllo dell'esito negativo, verrà generata una voce di controllo ogni volta che un evento di gestione degli account non riesce. Esempi di eventi di gestione degli account sono:

- creazione, modifica o eliminazione di un gruppo o di un account utente;

- ridenominazione, attivazione o disattivazione di un account utente;

- impostazione o modifica di una password.

-

Controlla tracciato processo (Process Tracking ) – permette di verificare l'attivazione di un programma, la chiusura di un processo, la duplicazione degli handle e l'accesso indiretto agli oggetti.

-

Controlla uso dei privilegi (Privilege Use) – tiene traccia dell’utilizzo di privilegi da parte di un utente, ad esempio per l’esecuzione di backup di file e directory.

-

Modifica del criterio di controllo (Policy Change) – permette di controllare le operazione di modifica dei criteri di assegnazione dei diritti utente, dei criteri di controllo o dei criteri di attendibilità.

Impostazioni dei criteri di controllo per un file o una cartella locale

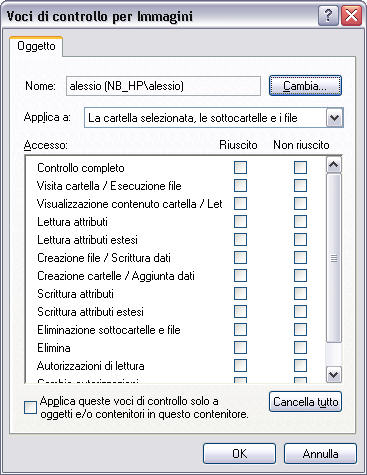

Se si decide di monitorare l'accesso agli oggetti (Directory, files, etc...) con il criterio Controlla accesso agli oggetti, sarà necessario poi andare a modificare le proprietà di protezione avanzate degli oggetti (in genere cartelle condivise) che si vogliono tenere sott'occhio.

La procedura da seguire è la seguente:

- Fare clic con il pulsante destro del mouse sul file o sulla cartella da controllare, scegliere Proprietà, quindi selezionare la scheda Protezione.

- Andare su Avanzate e selezionare la scheda Controllo.

- Aggiungere un nuovo utente o gruppo.

- Nel menu Applica a, selezionare il percorso dell'oggetto da controllare.

- Nella colonna Accesso, possono essere indicate le azioni da controllare, decidendo se tenere traccia dei tentativi con esito positivo e/o controllare eventi con esito negativo

- Se si vuole evitare che i file e le sottocartelle ereditino queste voci di controllo, selezionare la casella di controllo Applica queste voci di controllo solo a oggetti e/o contenitori in questo contenitore.

Importante: se il criterio Controlla accesso agli oggetti non viene abilitato, verrà visualizzato un messaggio di errore durante l'impostazione del controllo di file e cartelle e non verrà effettuato alcun controllo. Inoltre, è possibile impostare il controllo di file e cartelle solo nelle unità NTFS.