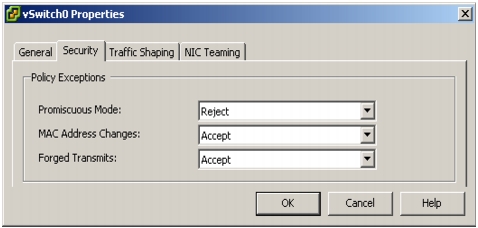

- Promiscuous Mode: impostazione della modalità promiscua per le interfacce di rete virtuali

- MAC Address Changes: possibilità di modifica del mac address per le macchine virtuali

- Forged Transmits: accettazione o meno di pacchetti con mac address modificato

Le impostazioni di sicurezza sono configurabili sia a livello di vSwitch che di Port Group. Se le impostazioni di un Port Group non vengono modificate, allora vengono ereditate le impostazioni dello switch virtuale. Nella pratica:

collegarsi al vCenter Server tramite vSphere Client, e selezionare l'host ESX/ESXi dall'inventario. In alternativa, ci si può collegare direttamente all'host ESX/ESXi, sempre con vSphere Client;

collegarsi al vCenter Server tramite vSphere Client, e selezionare l'host ESX/ESXi dall'inventario. In alternativa, ci si può collegare direttamente all'host ESX/ESXi, sempre con vSphere Client;- andare sul tab Configuration e selezionare la voce Networking nel menu a sinistra;

- fare clic sulla voce Properties relativa al vSwitch da modificare;

- nella finestra Properties dello switch, selezionare lo switch virtuale e fare clic su Edit. In questo modo le impostazioni assegnate allo switch verranno ereditate da tutti i Port Groups; se invece si vuole modificare in modo specifico le impostazioni di un Port Group, selezioniamo quest'ultimo e clicchiamo su Edit. In tal caso il Port Group non erediterà le impostazioni del vSwitch, ma adotterà quelle per lui specificate;

- per modificare le impostazioni di Security, fare clic sul tab Security, come mostrato nell'immagine a lato.

Promiscuous Mode

- Reject: anche se impostate in modalità promiscua, le interfacce virtuali non sono in grado di intercettare il traffico non indirizzato ad esse.

- Accept: se un'interfaccia di rete virtuale viene impostata in modalità promiscua, è in grado di intercettare tutto il traffico passante nello switch virtuale. In ogni caso questa possibilità deve essere messa in relazione con le impostazioni delle VLAN. L'interfaccia in modalità promiscua può leggere solo i dati della sua stessa VLAN, in quanto le VLAN segmentano un dominio di broadcast in più domini distinti: ogni VLAN contiene solo il traffico dei dispositivi appartenenti a quella VLAN. Per un aprofondimento sulle VLAN, vedere l'articolo ad esse dedicato.

Con l'impostazione "Accept", esiste comunque un modo per leggere i dati su tutte le VLAN presenti nel vSwitch: è sufficiente creare un Port Group con il VLAN ID impostato a 4095 e piazzare la macchina virtuale con l'interrfaccia di rete in modalità promiscua all'interno di quel Port Group. La VLAN 4095 è una VLAN speciale che (all'interno del Virtual Networking di VMware) permette di rimanere in ascolto su tutte le VLAN.

Per quanto riguarda la cattura dei dati, è necessario utilizzare uno sniffer che catturi e filtri i pacchetti sui quali rimane in ascolto l'interfaccia di rete. Sono detti sniffer tutti i software utilizzati per eseguire queste attività (anche e soprattutto fuori dal mondo virtuale).

MAC Address Changes e Forged Transmits

Le interfacce di rete di ogni macchina virtuale hanno un proprio MAC address assegnato al momento della creazione di ogni interfaccia. Come funzionalità aggiuntiva, esiste un'altro MAC address, definito "effettivo" per ogni interfaccia. Inizialmente, e in condizioni normali, questi 2 MAC address coincidono. Tuttavia, nei sistemi operativi delle macchine virtuali, così come nelle macchine fisiche, esiste la possibilità di modificare il MAC address dei pacchetti in uscita, tramite opportuna modifca software. In questo modo l'interfaccia di rete sarà in grado di ricevere dati destinati al nuovo MAC address. Questa possibilità rende però fattibili attacchi di rete ed azioni illecite, perchè si potrebbe utilizzare il MAC address di una macchina esistente in rete (spoofing del mac-address).

Le opzioni MAC Address Changes e Forged Transmits consentono di proteggersi da questo tipo di attacchi. Nel dettaglio:

- MAC address changes. L'opzione, di default impostata su Accept, consente al server ESX di accettare richieste per la modifica del MAC address effettivo, quindi diverso dal MAC address iniziale. Impostando l'opzione su Reject, il server ESX/ESXi rifiuterà le richieste di cambiamento dell'indirizzo MAC effettivo (che rimarrà identico a quello iniziale). Inoltre verrà disabilitata la porta sullo switch virtuale relativa all'interfaccia su cui è stata effettuata la modifica, questo finchè non viene ripristinato l'indirizzo MAC corretto.

- Forged transmissions. Quando l'opzione è impostata su Accept (impostazione di default), il server ESX non effettua verifiche sull'uguaglianza tra MAC address sorgente e MAC addresses effettivo. Quando l'opzione è impostata su Reject, il server ESX confronta il MAC address sorgente, presente nei pacchetti trasmessi dalla macchina virtuale, con il MAC address effettivo per l'interfaccia utilizzata dalla macchina virtuale. Se non c'è corrispondenza, i pacchetti vengono bloccati.

In conclusione, se si vuole un livello di sicurezza massimo, entrambe le opzioni devono essere impostate su Reject.